포트 포워딩(Port Forwarding)은 외부에서 특정 포트로 들어온 요청을 내부 네트워크의 다른 IP와 포트로 전달하는 기능입니다.

일반적으로 NAT(Network Address Translation)와 함께 사용되며, 방화벽과 연계하여 특정 포트를 허용하거나 내부 서버로 전달할 수 있습니다.

본 매뉴얼은 firewalld를 사용하는 RHEL 기반 ( CentOS / Rocky ) 시스템에서 포트 포워딩을 설정하는 방법과 관련 개념을 정리한 문서입니다.

Zabbix 의 경우 시나리오 설명을 위한 구성으로 실제 운영에 필요한 전체 방화벽에 대한 내용이 아님을 안내 드립니다.

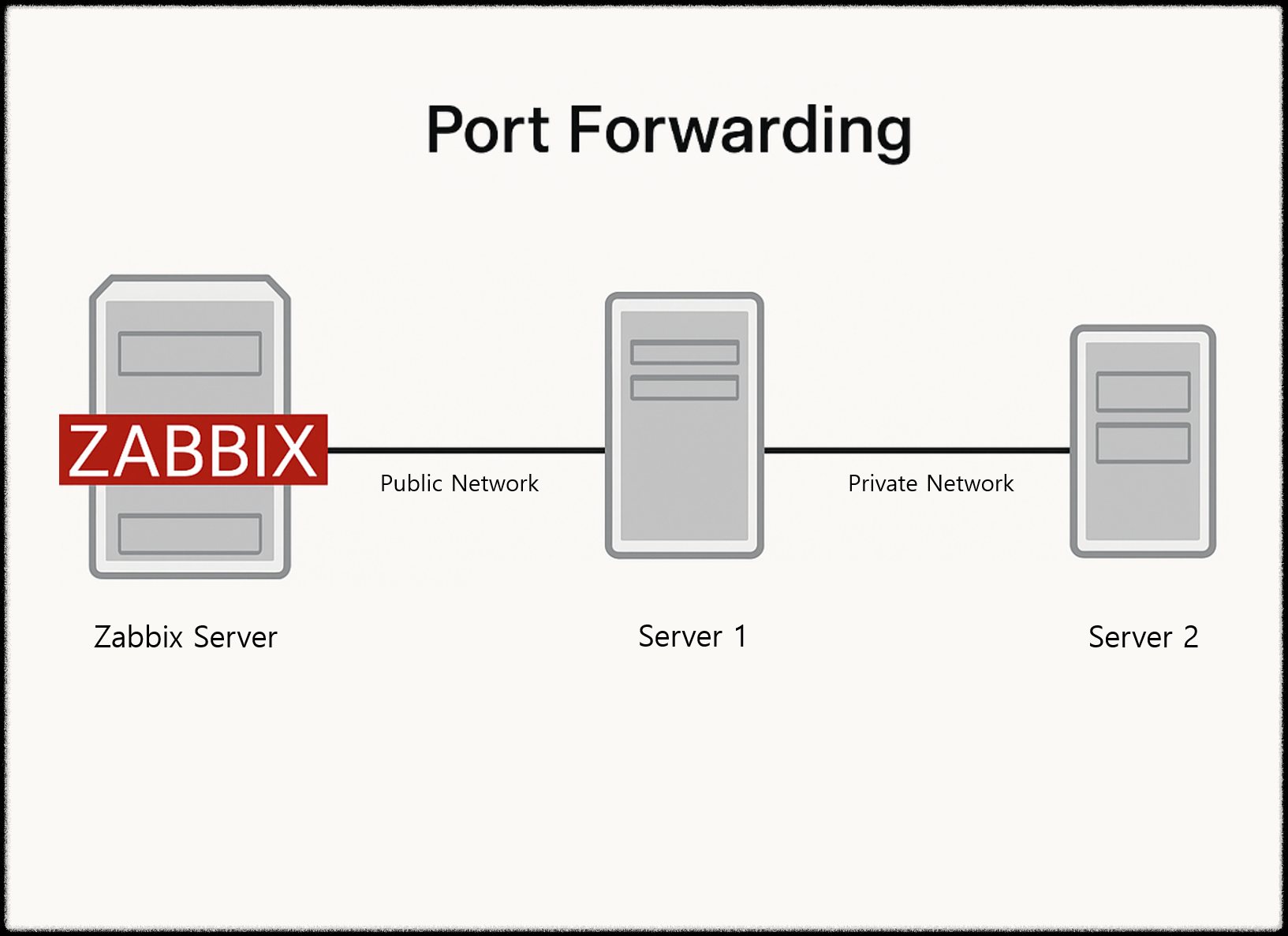

포트포워딩 시나리오

| 호스트명 | IP 주소 | 역할 | 사용 포트 |

| Zabbix | 10.10.10.10 ( 공인 ) | 모니터링 서버 | - |

| Server 1 | 20.20.20.20 ( 공인 ) 192.168.10.10 ( 사설 ) |

포트포워딩 서버 모니터링 대상 서버 |

10510, 10511 |

| Server 2 | 192.168.10.11 ( 사설) | 모니터링 대상 서버 | 10510 |

| Zabbix IP | Server 1 포트 | 내부 대상 IP 주소 | 내부 포트 |

| 10.10.10.10 | 10510 | 192.168.10.10 | 10510 |

| 10511 | 192.168.10.11 | 10510 |

- Zabbix 서버는 20.20.20.20:10510에 접속 시, 내부망의 Server 1 (192.168.10.10:10510)으로 포워딩됩니다.

- Zabbix 서버는 20.20.20.20:10511에 접속 시, 내부망의 Server 2 (192.168.10.11:10510)으로 포워딩됩니다.

Server 1

1. IP 포워딩 활성화

echo 1 > /proc/sys/net/ipv4/ip_forward

2. Firewalld 설정

# 외부에서 포트 접근 허용

firewall-cmd --permanent --add-port=10510/tcp

firewall-cmd --permanent --add-port=10511/tcp

# NAT 활성화 ( IP Masquerading )

firewall-cmd --permanent --add-masquerade

# 포트포워딩 설정

firewall-cmd --permanent --add-forward-port=port=10511:proto=tcp:toport=10510:toaddr=192.168.10.11

# 변경사항 적용

firewall-cmd --reload

# 구성 확인

firewall-cmd --list-all-zones

- 192.168.10.10 서버1의 경우 다이렉트로 연결되기 때문에 포트포워딩 설정 불필요

Zabbix Server

1. 확인 및 테스트

# Zabbix 서버에서 진행

# 192.168.10.10:10510 연결 테스트

telnet 20.20.20.20 10510

# 192.168.10.11:10510 연결 테스트

telnet 20.20.20.20 10511

지금까지 레드헷 계열의 서버에서 Firewalld 데몬을 활용한 포트포워딩 구성에 대해 확인하였습니다.

감사합니다.

'Server > Rocky' 카테고리의 다른 글

| [RHEL/Rocky] 리눅스에서 SNMP 사용하기 (0) | 2025.06.05 |

|---|